近期,AMD的Zen系列CPU曝出了一個編號為CVE-2024-56161的關鍵微碼漏洞,該漏洞涉及從Zen 1到Zen 4的所有架構,其CVSS評分高達7.2,引起了業界的廣泛關注。這一漏洞最初由谷歌安全研究團隊在2024年9月25日發現,并立即向AMD進行了披露。

AMD迅速響應,于2024年12月17日發布了針對此漏洞的初步修復措施,并在2025年2月3日正式對外公開了漏洞信息。然而,關于該漏洞的詳細技術細節,AMD直到3月5日才全面公布。這一漏洞對Zen1至Zen4系列的服務器及企業級處理器構成了嚴重威脅。

據了解,一旦攻擊者獲得了本地管理員權限,他們便能利用此漏洞注入惡意微指令,直接干預處理器的核心運行機制。這對于依賴處理器安全性的各類應用來說,無疑是一個巨大的安全隱患。特別是在使用AMD的SEV-SNP技術來保護機密工作負載的場景中,該漏洞可能導致工作負載的保密性和完整性受到破壞,進而威脅到整個計算環境的安全基礎。

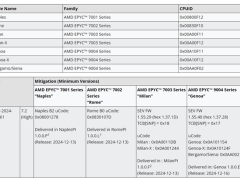

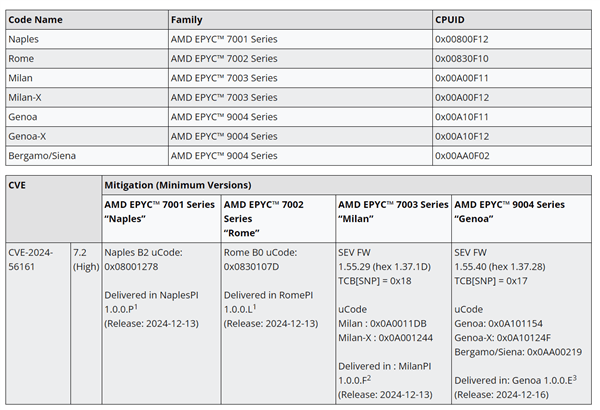

為了應對這一漏洞,AMD已經針對其數據中心市場的EPYC系列產品推出了修復版本。其中,Naples和Rome平臺的產品在2024年12月13日就發布了修復更新,米蘭系列也在同一天完成了更新。而Genoa系列則緊隨其后,在2024年12月16日推出了相應的修復措施。這些舉措顯示了AMD對于保障用戶安全的決心和行動力。

AMD還為嵌入式產品市場上的EPYC Embedded 7002、7003和9004系列處理器發布了修補版本,并在2024年12月底前完成了所有相關更新。這意味著,無論用戶使用的是數據中心產品還是嵌入式產品,AMD都已經為他們提供了必要的安全保障。

除了產品更新外,AMD還為使用AMD SEV技術的用戶提供了SEV固件更新服務。用戶可以通過SEV-SNP驗證報告來確認修復措施是否成功啟用。這一服務為用戶提供了一個便捷的途徑來驗證其系統的安全性,從而確保他們的數據和工作負載得到充分的保護。