近日,科技界傳來了一則關于蘋果公司產品安全性的新消息。據悉,科技博客SiliconAngle在一篇報道中披露,蘋果專用的USB-C控制器被發現存在潛在的安全漏洞,這一發現可能會為未來的iPhone越獄提供新的途徑,并可能引發一系列其他安全隱患。

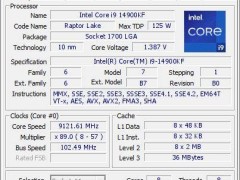

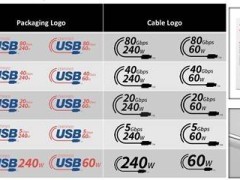

事件的起因要追溯到去年12月舉行的第38屆混沌通信大會(Chaos Communication Congress)。大會上,安全研究員Thomas Roth展示了一項驚人的研究成果:他成功地對ACE3 USB-C控制器進行了逆向工程,揭示了其固件和通信協議的細節。ACE3 USB-C控制器是蘋果在iPhone 15系列中首次引入的關鍵組件,負責設備的充電和數據傳輸。

Roth通過重新編程該控制器,成功實現了向其中注入惡意代碼并繞過安全檢查的操作。這意味著,如果攻擊者擁有定制的USB-C線纜和設備,并且能夠物理接觸到目標iPhone,他們就有可能利用這一漏洞實施攻擊。

然而,值得注意的是,對于廣大普通用戶而言,這種攻擊方式的風險相對較低。因為實施攻擊不僅需要特定的硬件條件,還需要攻擊者具備相當的技術實力。因此,普通用戶無需過分擔憂自己的設備會因此受到威脅。

盡管如此,這一漏洞的發現仍然引起了業界的廣泛關注。尤其是在iPhone越獄領域,這一漏洞被看作是實現持久固件植入和維持越獄狀態的新契機。越獄愛好者們或許會對此感到興奮,因為這意味著他們將有更多機會探索iPhone的潛在功能。

截至目前,蘋果公司尚未對這一研究結果及其潛在影響發表任何評論。然而,可以預見的是,蘋果很可能會盡快采取措施修復這一漏洞,以確保其產品的安全性和穩定性。畢竟,對于一家以用戶體驗和安全性為核心競爭力的科技公司來說,任何安全漏洞都是不容忽視的。

同時,這一事件也再次提醒了廣大用戶,保持警惕和更新設備的安全補丁是維護個人信息安全的重要措施。只有不斷提升自身的安全意識和技能水平,才能更好地應對日益復雜的網絡安全威脅。

對于安全研究人員和黑客而言,這一漏洞的發現也提供了新的研究方向和挑戰。他們或許會繼續深入探索這一漏洞的利用方式,并嘗試發現更多潛在的安全問題。這無疑將推動網絡安全領域的不斷進步和發展。

總之,蘋果USB-C控制器安全漏洞的發現引發了業界的廣泛關注和討論。這一事件不僅提醒了用戶保持警惕和更新安全補丁的重要性,也為安全研究人員提供了新的研究方向和挑戰。未來,隨著技術的不斷進步和網絡安全威脅的不斷演變,我們需要更加關注個人信息安全問題,共同構建一個更加安全、可靠的網絡環境。