近期,網(wǎng)絡(luò)安全領(lǐng)域迎來了一波新的動向,網(wǎng)絡(luò)安全公司LayerX Labs發(fā)布了一項(xiàng)深度分析報(bào)告,揭示了針對Mac用戶發(fā)起的釣魚攻擊活動正急劇增多。

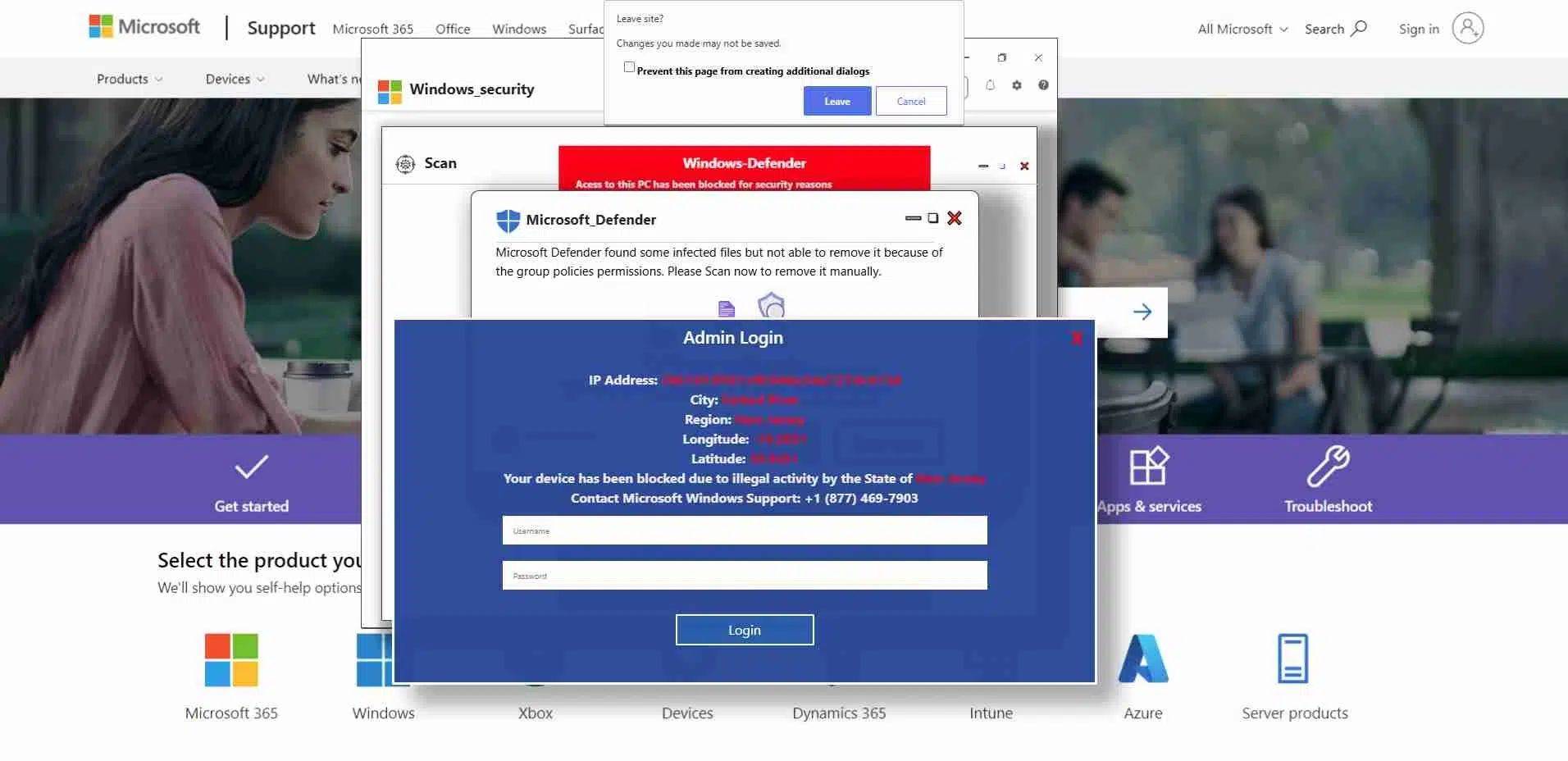

報(bào)告指出,過去釣魚攻擊的主要目標(biāo)是Windows用戶。但隨著微軟、Chrome及Firefox等主要平臺不斷強(qiáng)化安全防護(hù)措施,攻擊者迅速轉(zhuǎn)變策略,將火力集中到了防護(hù)相對薄弱的Mac用戶群體。攻擊者原本通過某知名云服務(wù)平臺托管虛假的安全警告頁面,欺騙用戶稱他們的設(shè)備已被入侵或鎖定,誘導(dǎo)其輸入Windows賬號和密碼。

然而,自2025年2月以來,Microsoft Edge與谷歌Chrome等瀏覽器引入了“反恐嚇軟件”功能,導(dǎo)致針對Windows用戶的釣魚攻擊量銳減了90%。面對這一變化,攻擊者迅速調(diào)整代碼,優(yōu)化了對MacOS和Safari瀏覽器的攻擊手段。通過簡單的文本和代碼修改,他們幾乎以零成本實(shí)現(xiàn)了對目標(biāo)用戶群體的轉(zhuǎn)換,使得Mac用戶成為了新的攻擊目標(biāo)。

LayerX Labs在最近兩周內(nèi)觀察到,攻擊者不僅調(diào)整了代碼,還利用了某知名云服務(wù)平臺(基于Azure的應(yīng)用托管服務(wù))的高信譽(yù)域名來規(guī)避傳統(tǒng)安全檢測。他們通過隨機(jī)生成并快速更換子域名的方式,有效避免了被安全列表封禁。當(dāng)用戶誤入被劫持的“域名停車場”頁面后,會經(jīng)歷多層跳轉(zhuǎn),最終落入偽裝得極為逼真的釣魚頁面。

值得注意的是,這些釣魚頁面的設(shè)計(jì)相當(dāng)考究,部分頁面甚至嵌入了反爬蟲技術(shù)和CAPTCHA驗(yàn)證機(jī)制,大大延緩了自動化檢測系統(tǒng)的識別速度。據(jù)LayerX Labs提供的案例分析,某企業(yè)用戶在通過Safari訪問一個偽造頁面時,其部署的安全網(wǎng)頁網(wǎng)關(guān)(SWG)未能有效攔截這一威脅,凸顯了當(dāng)前安全防護(hù)措施的不足。